Угрозы безопасности для информационной системы Высшего Учебного Заведения

Лунгу Максим, Молдавская Экономическая Академия, гр. CIB-213.

Введение

В настоящее время сформировалось устойчивое отношение к информации всех видов, как к ценнейшему ресурсу. Объясняется это небывалым ростом объема информационных потоков в современном обществе. В первую очередь это относится к тем направлением государственной деятельности, которые являются наиболее важными в жизнеобеспечении общества, а именно: экономика; наука; образование; социальная сфера; др. Все эти направления тесно пересекаются, и развитие каждого напрямую зависит от качества используемой информации, ее достоверности и полноты, оперативности и формы представления. Поэтому особое внимание должно уделяться проблемам формирования, использования и защиты информационных ресурсов на основе применения информационных и коммуникационных технологий. В данной работе, из перечисленных направлений, рассматривается система образования. А именно ее стратегическая часть - Высшее Учебное Заведение (ВУЗ), которое является источником высшего образования, на прямую влияющего на развитие государства в целом. ВУЗ, является обладателем значительных информационных ресурсов различных видов и типов, выраженных в различных формах, влияющих на его деятельность. Значимость этих ресурсов чрезвычайно, высока и, поэтому существует необходимость постоянно удерживать их в сохранности, т.е. возрастает потребность защиты этих ресурсов как от несанкционированного использования, так и от влияния других непредсказуемых факторов. Для обеспечения надежной защиты, необходимо постоянно держать во внимании, и анализировать всевозможные источники угроз, сопоставлять им уязвимости и определять потенциальные угрозы, реализация которых прямо или косвенно может нанести вред информационной системе (ИС) ВУЗа.

Информационная система ВУЗа

ИС ВУЗа, является организационно – технической системой, в которой реализуются информационные технологии, и предусматривается использование аппаратного, программного и других видов обеспечения, необходимого для реализации информационных процессов сбора, обработки, накопления, хранения, поиска и распространения информации. Основу современной ИС высшей школы, как правило, составляют территориально распределенные компьютерные системы (вычислительные сети) элементы которых расположены в отдельно стоящих зданиях, на разных этажах этих зданий и связаны между собой транспортной средой, которая использует физические принципы ("витая пара", оптико-волоконные каналы, радиоканал и т.п.). Основу аппаратных (технических) средств таких систем составляют ЭВМ (группы ЭВМ), периферийные, вспомогательные устройства и средства связи, сопрягаемые с ЭВМ. Состав программных средств определяется возможностями ЭВМ и характером решаемых задач в данной ИС.

Рис.1.Обобщая, структура ИС ВУЗа

Основными элементами, составляющими такую систему, являются:

-

Локальная сеть;

-

Каналы и средства связи (КС);

-

Узлы коммутации;

-

Рабочие места сотрудников ИС;

-

Учебные лаборатории

-

Рабочее место удаленного пользователя;

-

Носители информации (магнитные, оптические и др.);

-

Отдельные ПК и рабочие станции;

-

Непосредственно пользователи (студенты).

Перечисленные элементы в процессе функционирования, активно взаимодействую между собой, что в свою очередь позволяет использовать различные точки доступа к информационным ресурсам: это библиотека, компьютерные классы, Интернет - залы, Интернет - кафе, кафедральные и факультетские компьютерные сети, и, наконец, система доступа студентов и преподавателей ВУЗа с домашних компьютеров (удаленных компьютеров). Такое количество точек доступа к информационным ресурсам, в значительной степени повышает проблему безопасности. Уровень защиты всей системы, будет определяться степенью защиты уязвимых мест на конкретных точках доступа. Информационные ресурсы любого вуза включают в себя документальные и информационные потоки для обеспечения учебного и научного процессов в вузе. К ним относятся рабочие планы специальностей, рабочие программы дисциплин, учебные графики. сведения о контингенте вуза, приказы и распоряжения ректора университета и деканов факультетов, электронный каталог библиотеки, электронные журналы и другие полнотекстовые базы данных, как создаваемые на месте, так и приобретаемые. Совокупность информационных ресурсов, наряду с высококвалифицированным персоналом является одной из составляющих успешного функционирования ВУЗа. Все материалы, подготовленные ВУЗом, связанные с обеспечение учебного процесса, являются служебными, и требуют особого обращения. Часть из них не подлежит разглашению, другие материалы требуют специального режима использования. Это подтверждает, что в ВУЗе, циркулирует информация различного уровня доступа и функционального наполнения. Эту информацию можно разделить на два основных типа с точки зрения регламентации распространения и использования: общедоступная информация и информация ограниченного распространения:

Рис. 2. Классификация информации по типу регламентации распространения и использования

Под общедоступной информацией понимается информация собираемая, создаваемая и/или сохраняемая ВУЗом и, которая не составляет государственную или иного вида тайну, определенную законодательством, либо уставом ВУЗа. К ней можно отнести: учебные расписания, методички и др.

К информации ограниченного доступа относится информация, определенная законодательством или уставом ВУЗа, как информация ограниченного доступа. К данному типу можно отнести:

-

Государственная тайна. ВУЗы, владеют значительным объемом информации, относящейся к передовым направлениям науки и техники, используемой как при подготовке специалистов, так и при выполнении научно-исследовательских работ, значительная часть которых финансировалась, и финансируется по настоящее время государством. Среди этого потока информации существует значительное количество сведений, составляющих государственную тайну, разглашение которых может нанести ущерб государственным интересам. Обращение с этими сведениями требует особого режима, исключающего допуск сторонних лиц. Права и обязанности участников информационных процессов при работе со сведениями, составляющими государственную тайну, регламентируются законом «О государственной тайне»;

-

Коммерческая тайна - существует целый ряд сведений, не являющихся государственными секретами, связанных с производством, технологией, управлением, финансами, другой деятельностью хозяйствующего субъекта, разглашение которых (передача, утечка) может нанести ущерб его интересам. Такие сведения принято называть служебной и/или коммерческой тайной;

-

Профессиональные секреты – секреты, связанные с организацией учебных процессов и др.;

-

Персональные данные – под персональными данными понимается любая документированная и/или занесенная на машинные носители информация, которая относится к конкретному человеку и или которая может быть отождествлена с конкретным человеком. Это информация о студентах, о преподавателях, партнерах и др.

Доступ к общедоступной информации является открытым и ее использование не может нанести вреда ИС. Что касается информации ограниченного доступа, то доступ к ней должен быть строго регламентирован, т.е. должно быть четко установлено, где, кем, в каком объеме и на каких условиях может быть осуществлено использование данной информации. Данное разграничение должно обуславливаться тем, что пользователи ИС ВУЗа имеют различные профессиональные интересы и уровень подготовки при работе с информацией различного рода. Это преподаватели, занятые постановкой новых лекционных курсов, лабораторных и исследовательских практикумов; научные сотрудники, ведущие исследовательские и проектные разработки; сотрудники офисных служб ВУЗа, учебного и научно-исследовательского отделов, деканатов, библиотеки и т.п., а также студенты.

Из этого следует, что информация ограниченного доступа должна подвергаться защите от воздействия различных событий, явлений, как внутренних так и внешних, способных в тои или иной мере нанести ущерб данной информации.

Помимо разграничения прав доступа и определения других мер по защите циркулирующей в ВУЗе информации, в целом эффективность защиты информации в ИС достигается лишь в том случае, если обеспечивается ее надежность на всех объектах и элементах системы, которые могут быть подвергнуты угрозам со стороны дестабилизирующих факторов. Под объектом защиты информации, понимается такой структурный компонент системы, в котором находится или может находиться подлежащая защите информация.

Объекты защиты должны соответствовать следующим условиям:

-

Принадлежность к одному и тому же организационному компоненту ИС;

-

Локализация (ограничение с точки зрения территориального расположения).

-

Исходя и структуры ИС ВУЗа, к объектам защиты можно отнести:

-

Рабочие станции пользователей;

-

Рабочие станции администраторов;

-

Серверы (сетевые, Баз Данных, приложений);

-

Аппаратура связи (модемы, маршрутизаторы);

-

Периферийные устройства коллективного пользования (принтеры);

-

Помещения (места установки оборудования, хранилища машинных носителей информации и т.д.).

Под элементом защиты подразумевается находящаяся в ИС совокупность данных, которая может содержать подлежащие защите сведения.

Элементы защиты специфицируются, как правило, для каждого отдельного объекта защиты. Так, по признаку локализации можно выделить следующие основные элементы защиты данных:

-

Обрабатываемых в ЭВМ;

-

На дискете;

-

На локальном жестком диске рабочей станции;

-

На жестком диске сервера;

-

Обрабатываемы в аппаратуре связи;

-

Передаваемы по каналу (линии) связи;

-

Данные, выводимые из ЭВМ на периферийные устройства.

Таким образом, при формировании политики безопасности, соответствующие вузовские службы, должны осуществлять комплексный подход к защите ИС. Комплексный подход подразумевает использование единой совокупности законодательных, организационных и технических мер, направленных на выявление, отражение и ликвидации различных видов угроз информационной безопасности.

Анализ ургоз информационной безопасности

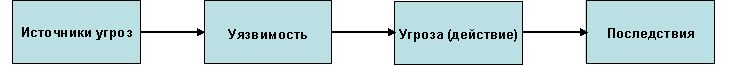

Как упоминалось выше, организация обеспечения информационной безопасности должна носить комплексный характер. Она должна основываться на глубоком анализе негативных всевозможных последствий. Анализ негативных последствий предполагает обязательную идентификацию возможных источников угроз, факторов, способствующих их проявлению (уязвимостей) и как следствие определение актуальных угроз информационной безопасности. Исходя из этого, моделирование и классификация источников угроз и их проявлений, целесообразно проводить на основе анализа взаимодействия логической цепочки:

Рис.2. Логическая цепочка угроз и их проявлений

Источники угроз – это потенциальные антропогенные, техногенные и стихийные угрозы безопасности.

Под угрозой (в целом) понимают потенциально возможное событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба чьим – либо интересам. Под угрозой интересам субъектов информационных отношений понимают потенциально возможное событие, процесс или явление которое посредством воздействия на информацию или другие компоненты ИС может прямо или косвенно привести к нанесению ущерба интересам данных субъектов.

Уязвимость – это присущие объекту ИС причины, приводящие к нарушению безопасности информации на конкретном объекте и обусловленные недостатками процесса функционирования объекта ИС, свойствами архитектуры ИС, протоколами обмена и интерфейсами, применяемым программным обеспечением и аппаратной платформы, условиями эксплуатации, невнимательностью сотрудников.

Последствия – это возможные действия реализации угрозы при взаимодействии источника угрозы через имеющиеся уязвимости.

Классификация угроз информационной безопасности

Основными угрозами информации являются:

-

Хищение (копирование информации);

-

Уничтожение информации;

-

Модификация (искажение) информации;

-

Нарушение доступности (блокирование) информации;

-

Отрицание подлинности информации;

-

Навязывание ложной информации.

Носителями угроз безопасности информации являются источники угроз. В качестве источников угроз могут выступать как субъекты (личность) так и объективные проявления. Причем источники угроз могут находиться как внутри ИС – внутренние источники, так и вне нее – внешние источники.

Все источники угроз информационной безопасности можно разделить на три основные группы:

I. Обусловленные действиями субъекта (антропогенные источники) – субъекты, действия которых могут привести к нарушению безопасности информации, данные действия могут быть квалифицированны как умышленные или случайные преступления. Источники, действия которых могут привести к нарушению безопасности информации могут быть как внешними так и внутренними. Данные источники можно спрогнозировать, и принять адекватные меры.

II. Обусловленные техническими средствами (техногенные источники) – эти источники угроз менее прогнозируемы и напрямую зависят от свойств техники и поэтому требуют особого внимания. Данные источники угроз информационной безопасности, также могут быть как внутренними, так и внешними.

III. Стихийные источники– данная группа объединяет обстоятельства, составляющие непреодолимую силу (стихийные бедствия, или др. обстоятельства, которые невозможно предусмотреть или предотвратить или возможно предусмотреть, но невозможно предотвратить), такие обстоятельства, которые носят объективный и абсолютный характер, распространяющийся на всех. Такие источники угроз совершенно не поддаются прогнозированию и, поэтому меры против них должны применяться всегда. Стихийные источники, как правило, являются внешними по отношению к защищаемому объекту и под ними, как правило, понимаются природные катаклизмы.

Рис.3. Классификация источников угроз.

Уязвимости ИС

Угрозы, как правило, появляются не сами по себе, а через уязвимости, приводящие к нарушению безопасности в ИС. Уязвимости присущие ИС, неотделимы от нее, и обуславливаются недостатками процесса функционирования, свойствами архитектуры ИС, протоколами обмена и интерфейсами, применяемым программным обеспечением и аппаратной платформой, условиями эксплуатации и расположения.

Источники угроз могут использовать уязвимости для нарушения безопасности информации, получения незаконной выгоды (нанесения ущерба собственнику, владельцу, пользователю информации).

Устранение или существенно ослабление уязвимостей, влияет на возможности реализации угроз безопасности информации.

Существуют следующая классификация уязвимостей:

I. Объективные - зависят от особенностей построения и технических характеристик оборудования, применяемого в ИС. Полное устранение этих уязвимостей невозможно, они могут существенно ослабляться техническими и инженерно – техническими методами. К ним можно отнести:

-

Электромагнитные (побочные излучения элементов технических средств, кабельных линий технических средств, излучения на частотах работы генераторов, на частотах самовозбуждения усилителей);

-

Электрические (наводки электромагнитных излучений на линии и проводки, просачивание сигналов в сети электропитания, в цепи заземления, неравномерность потребления тока электропитания);

-

Звуковые (акустические, виброакустические).

-

Аппаратные закладки (устанавливаемые в телефонные линии, в сети электропитания, в помещениях, в технических средствах);

-

Программные закладки (вредоносные программы, технологические выходы из программ, нелегальные копии ПО).

-

Элементы, обладающие электроакустическими преобразованиями (телефонные аппараты, громкоговорители, микрофоны);

-

Элементы подверженные воздействию электромагнитного поля (магнитные носители, микросхемы).

-

Местоположением объекта (отсутствие контролируемой зоны, наличие прямой видимости объектов, удаленных и мобильных элементов объекта);

-

Организацией каналов обмена информацией (использование радиоканалов, глобальных информационных сетей, арендуемых каналов).

1. Сопутствующие техническим средствам излучения:

2. Активизируемые:

3. Определяемые особенностями элементов:

4. Определяемые особенностями защищаемого объекта:

II. Субъективные – зависят от действий сотрудников, в основном устраняются организационными и программно – аппаратными методами:

-

При подготовке и использовании программно обеспечения (при разработке алгоритмов и программного обеспечения, инсталляции и загрузке программного обеспечения, эксплуатации программного обеспечения, вводе данных);

-

При управлении сложными системами (при использовании возможностей самообучения систем, организация управления потоками обмена информации);

-

При эксплуатации технических средств (при включении /выключении технических средств, использовании технических средств охраны, использование средств обмена информацией).

-

Режима охраны и защиты (доступа на объект, доступа к техническим средствам);

-

Режима эксплуатации технических средств (энергообеспечения, жизнеобеспечения);

-

Режима использования информации (обработка и обмен информацией, хранение и уничтожение носителей информации, уничтожения производственных отходов и брака);

-

Режима конфиденциальности (сотрудники в не рабочее время, уволенные сотрудники; обиженные сотрудники).

1. Ошибки:

2. Нарушения:

III. Случайные – зависят от особенностей окружающей ИС среды и непредвиденных обстоятельств.

-

Отказы и неисправности технических средств (обрабатывающих информацию, обеспечивающих работоспособность средств обработки информации, обеспечивающих охрану и контроль доступа);Старение и размагничивание носителей информации (дискет и съемных носителей, жестких дисков, микросхем, кабелей и соединительных линий);

-

Сбои программного обеспечения (операционных систем и СУБД, прикладных программ, сервисных программ, антивирусных программ);

-

Сбои электроснабжения (оборудования, обрабатывающего информацию; обеспечивающего и вспомогательного оборудования);

-

Жизнеобеспечивающих коммуникаций (электро-, водо-, газо-, теплоснабжения, канализации; кондиционирования и вентиляции);

-

Ограждающих конструкций (внешних ограждений территорий, стен и перекрытий зданий; корпусов технологического оборудования).

1. Сбои и отказы:

2. Повреждения:

Обзор потенциальных угроз безопасности для ИС ВУЗа

Территориально распределенная структура ИС ВУЗа, создает ряд предпосылок для реализации разнообразия потенциальных угроз ИБ, которые могут нанести ущерб ИС. Это разнообразие настолько велико, что не позволяет предусмотреть каждую угрозу. Поэтому анализируемые характеристики угроз надо выбирать с позиций здравого смысла, одновременно выявляя не только сами угрозы, размер потенциального ущерба, но их источники и уязвимости системы.

Как уже упоминалось, классификацию потенциальных источников угроз и их проявлений, целесообразно проводить на основе анализа взаимодействия логической цепочки, показанной на Рис. 2. В ходе анализа, данная логическая цепочка преобразуется в модель:

Рис. 4. Модель реализации угроз ИБ

Как и для любой другой ИС, для ИС ВУЗа характерны антропогенные, техногенные и стихийные источники угроз, которые воздействуют на систему через ее уязвимости, характерные для любой ИС (как бы она идеально не была построена), реализуя тем самым угрозы ИБ.

Руководствуясь вышеизложенным (структурой ИС ВУЗа, информацией и объектов подлежащих защите, а также классификациями источников угроз, уязвимостей системы и собственно угроз), можно попытаться определить потенциальные угрозы ИБ для ВУЗа.

Антропогенные источники угроз ИБ

В качестве антропогенного источника угроз для ИС ВУЗа можно рассматривать субъекта (личность), имеющего доступ (санкционированный или несанкционированный) к работе со штатными средствами защищаемого объекта. Источники, действия которых могут привести к нарушению безопасности информации могут быть как внешними так и внутренними, как случайными, так и преднамеренными. Внутренние и внешние источники могут использовать различные классы уязвимостей: объективные, субъективные, случайные. Методы противодействия для данной группы управляемы, и напрямую зависят от вузовских служб безопасности.

Внешние источники - напрямую вызваны деятельностью человека. Среди которых можно выделить: случайные и преднамеренные.

Случайные (непреднамеренные). Данные источники могут использовать такие классы уязвимостей, как субъективные и случайные. Субъективные могут выражаться в ошибках, совершенных при проектировании ИС и ее элементов, ошибками в программном обеспечении. Случайные могут определятся различного рода сбоями и отказами, повреждениями, проявляемыми в ИС ВУЗа. К таким источникам можно отнести персонал поставщиков различного рода услуг, персонал надзорных организаций и аварийных служб, др. Действия (угрозы) исходящие от данных источников совершаются по незнанию, невнимательности или халатности, из любопытства, но без злого умысла. Основные угрозы от таких действий – уничтожение, блокирование, искажение информации.

Преднамеренные. Проявляются в корыстных устремлениях субъектов (злоумышленников). Основная цель таких источников – умышленная дезорганизация работы, вывода системы из строя, разглашения и искажения конфиденциальной информации за счет проникновение в систему посредством несанкционированного доступа (НСД) и утечки по техническим каналам. Угрозы от таких источников могут быть самые разные: хищение (копирование информации); уничтожение информации; модификация информации; нарушение доступности (блокирование) информации; навязывание ложной информации. В качестве таких источников могут выступать: потенциальные преступники (террористы) и хакеры; недобросовестные партнеры; представители силовых структур.

Для реализации этих угроз внешние преднамеренные источники могут использовать следующие три класса уязвимостей: объективные; субъективные; случайные. Каждым отдельным источником может использоваться определенный класс уязвимостей, в зависимости от преследуемой цели. Например, хакеры могут воспользоваться сбоями в программном обеспечении (случайные уязвимости), недобросовестные партнеры, для получения доступа к информации, могут воспользоваться активизируемыми программными закладками, встроенными в поставленном ими же программном обеспечении (объективные уязвимости), др.

Внутренние источники – как правило, представляют собой первоклассных специалистов в области эксплуатации программного обеспечения и технических средств, знакомых со спецификой решаемых задач, структурой и основными функциями и принципами работы программно – аппаратных средств защиты информации, имеют возможность использования штатного оборудования и технических средств сети ВУЗа. К таким источника можно отнести: основной персонал; представителей служб безопасности; вспомогательный персонал; технических персонал (жизнеобеспечение, эксплуатация). Внутренние антропогенные источники, в связи с их положением в ИС, для реализации угроз, могут использовать каждый из классов уязвимостей (объективные, субъективные, случайные), опять же в зависимости от преследуемых целей. Угрозы от таких источников, также могут самые разные: хищение (копирование информации); уничтожение информации; модификация информации; нарушение доступности (блокирование) информации; навязывание ложной информации.

От реализации угроз, исходящих от антропогенных источников, последствия для ИС ВУЗа могут быть самыми различными от сбоя в работе, до краха системы в целом. НСД и утечка по техническим каналам может привести: к неконтролируемой передаче пользователями конфиденциальной информации; заражению компьютеров и сетей ИС ВУЗа компьютерными вирусами; нарушению целостности (уничтожению) информации, хранящейся в базах данных и серверах ВУЗа; преднамеренному блокированию серверов и сетевых служб ВУЗа; НСД к различным информационно – вычислительным ресурсам ВУЗа.

Угрозы этой группы, могут реализовываться различными методами: аналитические; технические; программные; социальные; организационные.

Данная группа источников ИБ, наиболее обширна, и должна представлять наибольший интерес с точки зрения организации защиты. При организации защиты, вузовские службы ИБ должны определять степень доступности каждого источника к защищенному объекту, квалификацию и привлекательность совершения деяний со стороны источника угрозы.

Меры защиты (противодействия) от таких источников должны тщательно продумываться, к ним можно отнести:

-

Правовые (законы, уставы, приказы, постановления);

-

Организационные (разработка и утверждение функциональных обязанностей должностных лиц службы ИБ; физический контроль доступа; разработка правил управления доступом к ресурсам системы; явный и скрытый контроль за работой персонала системы; проведение регулярных семинаров, спецкурсов для администраторов сетей ВУЗа, с целью обеспечения соответствия уровня знаний современным требованиям; мн. др.);

-

Технические (предполагается наличие методик определения угроз и каналов утечки информации и знание средств добывания (снятия) информации);

-

Инженерно-технические (обеспечивающие предотвращение несанкционированного доступа посторонних лиц на объекты защиты)

-

Программно-технические (методы идентификации и аутентификации пользователей; регистрация действий пользователей; средства защиты от НСД, межсетевые экраны);

-

др.

Список способов противодействия должен, в случае необходимости пополнятся новыми средствами защиты. Это необходимо для поддержки системы безопасности ВУЗа в актуальном состоянии.

Техногенные источники

Источники угроз данной группы, напрямую зависят от свойств техники и, поэтому требуют не меньшего внимания. Данные источники также могут быть как внутренними, так и внешними.

Внешние источники – средства связи (телефонные линии); сети инженерных коммуникаций (водоснабжение, канализации).

Внутренние источники – некачественные технические средства обработки информации; некачественные программные средства обработки информации; вспомогательные средства охраны (охраны, сигнализации, телефонии); другие технические средства, применяемые в ИС ВУЗа.

Данная группа источников менее прогнозируема и напрямую зависит от свойств техники применяемой в ИС ВУЗа и поэтому требует особого внимания со стороны вузовских служб ИБ. Угрозы от таких источников могут быть следующие: потеря информации, искажение блокирование, др. Для предотвращения таких угроз необходимо использовать (по возможности) надежную вычислительную и другую необходимую для надежного функционирования технику, лицензионное программное обеспечение (ПО). Также во время анализа, не стоит упускать непредвиденные ошибки пользователей во время эксплуатации техники и ПО. Таки ошибки могут создать слабости, которыми в свою очередь могут воспользоваться злоумышленники. Согласно статистике, 65% потерь – следствие таких ошибок. Пожары и наводнения можно считать пустяками по сравнению с безграмотностью и расхлябанностью.

Стихийные источники

Данная группа источников отличается большим разнообразием и непредсказуемостью. Стихийные источники, как правило, являются внешними по отношению к защищаемому объекту (ВУЗу) и под ними, прежде всего, понимаются природные катаклизмы: пожары; землетрясения; ураганы; наводнения; различные непредвиденные обстоятельства. Возникновение этих источники тяжело спрогнозировать, а противодействовать им тем более. Несмотря на это, службы информационной безопасности (СИБ) ВУЗа, должны уделять им не малое внимание, т.к. результат от их реализации один – ущерб ИС, и там уже не важно каким образом он был нанесен (пожар, землетрясение, др.). Поэтому должны применяться всевозможные методы противодействия - организационные, технические, др., а также разрабатываться планы действий в результате возникновения любого из них. Должны проводится семинары по обучению персонала и других пользователей ИС уметь вести себя в чрезвычайных ситуациях. Угрозы от таких источников могут быть разными от блокирования информации, до ее уничтожения. Данным источникам можно сопоставить различные классы уязвимостей. Например, стихийные источники могут воздействовать на ИС через случайные уязвимости (повреждения жизнеобеспечивающих коммуникаций), субъективные уязвимости (нарушения при эксплуатации) и могут привести к таким последствиям как пожар, сбой в электроснабжении и другим непредсказуемым последствиям. Также при организации мер защиты, вузовские СИБ, должны учитывать особенности обстановки расположения (различные климатические, сейсмологические условия и др.) ВУЗа.

Заключение

В заключении, еще раз хотелось бы отметить, что автор не ставил своей целью полного и тщательного анализа угроз безопасности для ИС ВУЗа. В данной работе делался акцент на то, что современному ВУЗу характерна ИС с присущими ей процессами сбора, обработки, хранения, накопления информации. В данных процессах используется информация различного уровня доступа и функционального наполнения, которая может подвергаться воздействию различных видов угроз. Из потенциального множества угроз ИБ, были выделены лишь те, реализация которых в большей степени может нанести ущерб различного уровня ИС ВУЗа.

Даже в ходе полного анализа, не возможно определить все разнообразие потенциальных угроз, оно настолько велико, что не позволяет предусмотреть каждую угрозу. Поэтому, вузовские службы ИБ, анализируемые характеристики угроз должны выбирать с позиций здравого смысла, одновременно выявляя не только сами угрозы, размер потенциального ущерба, но их источники и уязвимости системы. В процессе проведения анализа некоторые угрозы могут объединяться в одну группу, а некоторые могут вообще исключаться из числа потенциально опасных.

Такой анализ позволить вузовским службам информационной безопасности разрабатывать эффективные методы противодействия угрозам ИБ и решать следующие задачи:

-

Обеспечивать сохранность государственных секретов;

-

Организовывать контроль за передачей и хранением информации;

-

Обеспечивать экономическую безопасность ВУЗа;

-

Обеспечивать защиту объектов.

Анализ угроз ИБ является одним из ключевых моментов политики безопасности любой ИС. Разрабатывая политику безопасности, соответствующим вузовским службам целесообразно использовать системный подход. Под системностью понимается, прежде всего, то, что защита информации заключается не только в создании соответствующих механизмов, а представляет собой регулярный процесс, осуществляемый на всех этапах жизненного цикла ИС, с применением единой совокупности законодательных, организационных и технических мер, направленных на выявление, отражение и ликвидации различных видов угроз информационной безопасности.

Библиография:-

В. В. Домарев. Безопасность Информационных Технологий. Методология создания систем защиты, Москва-Санкт-Петербург-Киев, 2002.

-

Черней Г. А., Охрименко С. А., Ляху Ф. С. Безопасность Автоматизированных Информационных Систем, Кишинев, 1996.

-

Вихорев С. В. Классификация Угроз Информационной Безопасности, статья, http://www2.cnews.ru/comments/security/elvis_class.shtml

-

Международный стандарт ISO/IEC 17799. Информационные технологии – Свод практических правил для управления защитой информации, ISO/IEC, 2000.