ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ SCADA СИСТЕМ

Алексеенко А. В.,

Молдавская Экономическая Академия, гр. CIB 205

Abstract: The paper discusses security issues of generic SCADA systems – the modern concept in industrial automation. In the beginning a brief description of basic architecture, operational layers, and system components of a generic SCADA system is given. Possible threats and some aspects of securing measures are also discussed in continuation.

Система сбора данных и оперативного диспетчерского управления (англ., SCADA - Supervisory Control And Data Acquisition) – это автоматизированная система управления сложными технологическими процессами, которые требуют повышенных мер безопасности и контроля, на основе автоматических операций сбора, регистрации, передачи, хранения данных и оперативного реагирования на возникающие критические ситуации.

Большинство систем диспетчерского управления и сбора данных, за исключением отдельных специфических областей, проектируются по единой методике с применением стандартных типовых компонент, архитектурных решений, технологий обработки, прикладного программного обеспечения и интсрументария. Общая схема SCADA-систем включает нижний уровень (непосредственно оборудование, технические устройства, измерительные приборы, с которыми связаны программируемые логические контроллеры, управляемые в свою очередь локальными мини-ЭВМ, локальные базы данных реального времени), транспортный уровень (различные по архитектуре сети передачи данных), верхний уровень (серверы приложений и баз данных, архивы накапливаемых данных, обработчики событий и команд управления, диспетчерские пульты). К важнейшим компонентам следует отнести человеко-машинный интерфейс, к которому предъявляются более жесткие требования по сравнению с автоматизированными системами других классов. Данный интерфейс должен отвечать существующим стандартам, сочетать простоту, наглядность, функциональную полноту, возможность индивидуальной настройки и одновременно обеспечивать диспетчера всей необходимой информацией в максимально доступной форме для оперативного управления технологическим процессом, а также способствовать минимизации вероятности принятия ошибочных решений. Таким образом, человек по-прежнему является центральным звеном системы, однако появляется возможность удаленного мониторинга и управления процессами, высокая автоматизация сбора, контроля, передачи, обработки данных и параметров предоставляет больше времени человеку для анализа ситуаций и принятия верных решений.

Системы SCADA требуют особого внимания к вопросам информационной безопасности, так как потенциальные кибератаки и информационные злоупотребления могут привести к катастрофическим последствиям, начиная от потери конфиденциальной информации и вплоть до нарушения технологического процесса, поломок оборудования и крупных аварий.

Кибератаки различаются по объектам нападения: атаки на данные и атаки на системы управления. Атаки первого типа имеют целью нарушение конфиденциальности, целостности, либо доступности информации. Большинство сетевых атак относятся к этой категории, включая похищение номеров кредитных карт, взлом сайтов и DoS-атаки. Атаки на системы управления ставят задачей выведение из строя или получение контроля над операциями, используемыми для поддержания физической инфраструктуры: контролирующими водные ресурсы, электросети, железные дороги и т.п. Несмотря на реальность подобных атак, эксперты по безопасности утверждают, что пока кибератаки могут явно привести только к временной недоступности достаточно критичных данных, но не к потере человеческих жизней или разрушению физической инфраструктуры.

Эксперты из компании Riptech, известного провайдера услуг в области информационной безопасности, на основании своего опыта по обследованию большого количества крупнейших американских промышленных предприятий делают вывод об уязвимости критичных для американской экономики SCADA-систем (Understanding SCADA system security vulnerabilities, Riptech, Inc. 2001 January). По их мнению, среди администраторов подобных систем существует три типичных заблуждения, препятствующих достижению адекватного уровня защищенности.

Заблуждение №1. «SCADA-система размещается в физически изолированной сети». Да, действительно такие системы изначально создаются на базе физически изолированных компьютерных сетей, а их защита строится исходя из этого предположения. Однако на практике для повышения эффективности управления подобными системами и оперативности принятия решений создаются соединения между SCADA-системой и корпоративной сетью. В результате большинство SCADA-систем могут опосредованно оказаться подключенными к Internet.

Заблуждение №2. «Существующие соединения между SCADA системой и корпоративной сетью надежно защищены при помощи средств контроля межсетевого доступа». На практике в большинстве SCADA систем существуют точки входа из корпоративной сети, незащищенные межсетевыми экранами и системами выявления атак, а некоторые из них могут быть вообще никак не защищены.

Заблуждение №3. «Для управления SCADA системой требуются узкоспециализированные знания, что делает задачу получения удаленного контроля над подобной системой для хакера чрезвычайно сложной». Данное заблуждение основано на предположении о том, что у атакующих отсутствует внутренняя информация об архитектуре и средствах управления SCADA-системой.

Системы типа SCADA могут быть атакованы путем создания избыточной нагрузки (разновидность атаки на отказ в обслуживании), что может привести к сбою или неправильному функционированию системы. Это, в свою очередь, может повлечь сбои в работе других элементов системы управления, входящих в состав компьютерной сети предприятия.

Обеспечение информационной безопасности системы SCADA нужно рассматривать как часть глобальной политики безопасности компании, что требует организации и выполнения мер безопасности и политики на нескольких уровнях:

Определение политики безопасности;

Обеспечение безопасности сети SCADA системы и операционной среды;

Обеспечение безопасности приложений SCADA системы;

Обнаружение неавторизированного доступа и вторжений извне;

Регулирование физического доступа к SCADA системе.

Политика безопасности становится существенным элементом в сегодняшней корпоративной сети. Политика безопасности – регламентирующий документ, который позволяет организации и ее управляющему составу сформулировать четкие, ясные и понятные цели, задачи, правила и формальные процедуры, с помощью которых проектируются и организуются положения и архитектура системы информационной безопасности.

Политика безопасности должна определять следующее:

Роли, полномочия и ответственность должностных лиц

Допустимые действия, операции и процессы

Недопустимые действия, операции и процессы

К разработке политики безопасности должны быть привлечены представители следующих подразделений предприятия:

Руководство предприятяи и менеджеры высшего управленческого уровня;

Отдел информационных технологий

Отдел управления человеческими ресурсами

Юридический отдел

Необходим анализ, выявление и проработка мер устранения уязвимостей в следующих областях:

Безопасность вычислительной сети и операционного пространства

Безопасность программного обеспечения

Выявление вторжений

Физическая безопасность системы SCADA

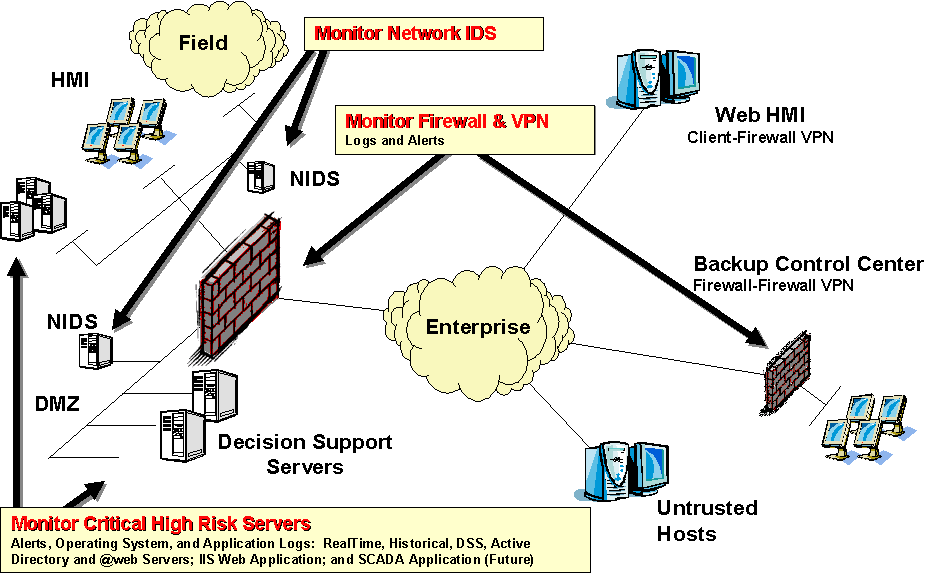

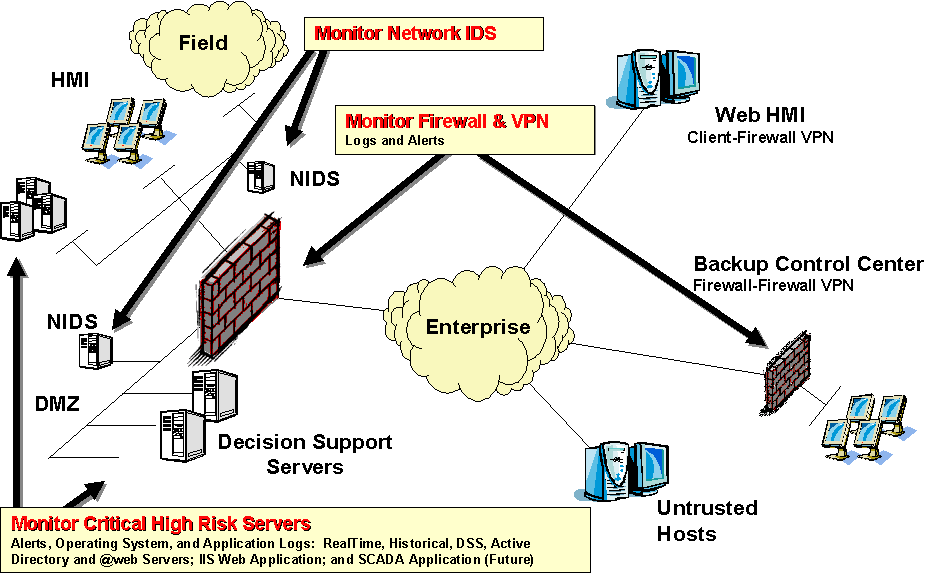

Корпоративные сети, подключаемые к сети Internet или использующие беспроводные технологии передачи данных, являются в определенной степени доступными и потому потенциально подвержены атакам из внешней среды. Идеальным методом предотвращения подобного рода злоупотреблений извне является полная изоляция корпоративной сети от внешних сегментов путем выделения собственных каналов и линий связи. Однако это не всегда осуществимо вследствие высоких материальных затрат и практической неосуществимости (например, обеспечение удаленного доступа и управления из любой точки мира). В этом случае необходимо применение определенных мер по защите сетевого компонента SCADA системы:

Межсетевые экраны

Применение технологии VPN

Сегментирование сети и использование буферных участков

Многуровневая идентификация и аутентификация

Обязательным условием подключения корпративной сети к глобальным сетям является использование по крайней мере одного межсетевого экрана и маршрутизатора, которые позволяют не только фильтровать и блокировать входящие и исходящие потоки данных, но и вести мониторинг содержимого сетевых пакетов, попыток несанкционированного проникновения и выполнять другие служебные функции по контролю сетевого обмена.

В сложноструктурированных сетях крупных предприятий необходимо учитывать потенциальные угрозы от внутренних компонент корпоративной интегрированной информационной системы. Таким образом, следует разграничивать сеть SCADA системы от остальных сегментов локальной сети посредством использования дополнительных межсетевых экранов или специализированных серверов в качестве шлюзов, имеющих исключительное право на взаимодействие с сетью SCADA системы, что позволит предотвратить доступ внешних программных средств к системе SCADA.

Минимизировать вероятность реализации угроз и информационные риски можно за счет более простой архитектуры сети, уменьшения количества сегментов, связывемых друг с другом. Также следует организовывать минимально необходимое число точек доступа, в особенности для удаленного доступа и непосредственного взаимодействия с элементами и оборудованием SCADA системы. В случае применения модемного соединения целесообразно предоставлять централизванный доступ в возможностью аутентификации пользователей и автоматической регистрации их действий.

Технологии VPN применяется для разграничения сетевого траффика в рамках единой физичекой среды и обеспечения безопасности и конфиденциальности передаваемой информации. Данная технология, основанная на разделении потоков и шифровании данных, может быть использована как в глобальных сетях, так и в рамках разветвленной многоуровневой корпоративй сети.

Для организации сети VPN или обеспечения аутентификации на терминальном уровне следует применять протокол L2TP/IPSec.

Сегментирование предполагает использование дополнительных прмежуточных сетевых сегментов, межсетевых экранов и маршрутизаторов между корпоративной сетью и сетями в составе Extranet.

Безопасность программного обеспечения SCADA системы предполагает выявление информационных угроз и предотвращение возможных злоупотреблений. К мерам по обеспечению безопасности на информационном и программном уровнях следует отнести:

Определение ролей пользователей, прав доступа и разрешенных операций

Многоуровневая аутентификация для различных компонент системы управления

Обеспечение отсутствия возможности обхода процедур аутентификации

Обеспечение надежности хранения и передачи критически-важной информации

Использование сертифицированного программного обеспечения

Организационные меры:

Непрерывный аудит системных журналов и регистров

Использование интегрированных систем обнаружения вторжений (англ., Intrusion detection systems, (IDS).

Физические меры защиты:

Обеспечение охраны производственных и служебных помещений

Контроль и ограничение физического доступа к оборудованию и коммуникациям

Изолирование среды передачи данных, передаточных утсройств от внешней среды

Дублирование коммуникационных каналов

Обеспечение резервного снабжения электроэнергией

Литература:

Understanding SCADA system security vulnerabilities, Riptech, Inc. 2001 January

Астахов А., Реалии и мифы кибертерроризма – Открытые Системы № 5 2003

Abhishek Bhattacharjee, Stephen Flannigan, Jens Nasholm SCADA System Security // www.automation.com/sitepages/pid1608.php