Analiza riscului la administrarea resurselor informationale.

Jitaru Victor, Acdemia de Studii Economice a Republicii Moldova Grupa, Inf 232(eng) anul III e-mail:

Plan

1.Notiunele generale si tipurile de riscuri

2.Minimzarea riscurilor folosind stadnsartele ISO17799 si CRAMM

3.Concluzie

The problem of risks and methods of minimizing the risks are examined in this work. First of all we would like to view some ideas like: What does the term �the risks� mean and some ideas on this topic. Two of many standards ISO 17799 and CRAMM are examined in this work.

Riscul

este evenimentul capabil (in cazul producerii) sa exercite o influenta

asupra desfasurarii proiectului. Riscurile exista in toate proiectele,

dar nu neaparat se produc.

Majoritatea expertilor sunt de parerea: cu cat mai degraba va fi stabilit

pericolul potential, cu atat mai mult timp va ramane ca echipa de proiectanti

sa-l neutralizeze sau sa minimizeze pierderile. Astfel, identificarea

riscurilor trebuie efectuata la etapa incipienta a lucrarilor asupra IT-proiectului.

Majoritatea companiilor activitatea carora tine de elaborarea de proiect

a produselor program (PP), alcatuiesc propriile clasificatoare de riscuri,

bazate atat pe cunostintele teoretice, cat si pe experienta de realizare

a proiectelor.

In cele mai dese cazuri, complexitatea factorilor de risc este divizata

conventional in cei obiectivi si subiectivi. La factorii obiectivi raportam:

modificarea datelor initiale, conditiilor Beneficiarului, furnizarea intarziata

a utilajului, precum si circumstantele de forta majora. La randul lor,

factorii subiectivi caracterizeaza relatiile reciproce intre Beneficiar

si echipa de proiectanti, deci, tot ceea ce se refera la asa-numitul �factor

uman�.

O alta varianta de clasificare a riscurilor este categorisirea lor in

cele interne si externe. Aceasta modalitate este utilizata pentru definirea

simplificata a pericolelor potentiale si masurilor de contracarare a acestora.

Pe de o parte, sunt formate riscurile ce tin de activitatea firmei-proiectante,

iar pe de alta parte � riscurile, la care este supus Beneficiarul. Schema

prezentata se complica si in cazul, in care firma-proiectant transmite

o parte din lucrari unei terte organizatii de subantrepriza. In aceasta

situatie apare terta parte si respectivele riscuri ce nu trebuie trecute

cu vederea.

Alta modalitate ar putea fi repartizarea riscurilor in doua grupuri: evaluabile

si neevaluabile. Anume riscurile neevaluabile creeaza obstacole managementului

de proiect.

Impactul, ori consecintele riscului reprezinta influenta riscului produs

asupra posibilitatii de realizare a unor componente anumite ale planului.

Impactul se refera, de regula, la costul, graficul si caracteristicile

tehnice ale produsului elaborat. Spre exemplu, la elaborarea PP impactul

riscului poate avea ca efect necorespunderea produsului exigentelor Beneficiarului,

ba mai mult ca atat � el poate deveni de-a dreptul inutil. Impactul adeseori

parcurge o perioada latenta � din momentul aparitiei riscului pana la

aparitia modificarii rezultante in sistem. Pentru evaluarea impactului

riscului sunt de regula, utilizate unitati conventionale ori scara calitativa

(spre exemplu, impactul neglijabil, neesential, esential, mare, catastrofal).

Pentru lucrul cu riscurile pozitive se impune extinderea scarii in mod

corespunzator.

Depistarea riscurilor

Riscurile ce apar in procesul elaborarii proiectelor AP, pot fi conventional divizate in cateva categorii:

1. Riscurile tehnice ce tin de elaborarea noilor solutii, ori de modificarea celor vechi in legatura cu necesitatea de a spori productivitatea ori de a obtine o functionalitate principial noua.

2. Riscurile de program ce tin de achizitionarea ori de utilizarea PP ale tertelor firme (daca aceasta achizitie nu este supusa unui control cuvenit din partea elaboratorilor ori conducatorilor proiectului).

3. Riscurile la etapa insotirii sistemului, inclusiv cele ce tin de amplasarea PP la Beneficiar, deservire, instruire etc.

4. Riscurile valorice ce tin de sporirea cheltuielilor ori de problemele finantarii proiectului.

5. Riscurile temporale, ce tin de necesitatea de a accelera elaborarea in virtutea unor circumstante de ordin extern.

Mai jos sunt expuse doua din numeroasele standarte cu care putem minimiza riscurile.

ISO 17799

Mai

bine de o suta de ani Institutul Britanic pentru Standarde (British

Standards Institute, BSi) si Organizatia Internationala pentru Standardizare

(International Organization for Standardization, ISO) stabilesc criteriile

de aprobare a standardelor de productie, tehnologice si industriale.

Pana nu demult una dintre sarcinile nesolutionate a fost crearea unui

standard corespunzator al securitatii informationale.

In cele din urma, in anul 1995, BSi a lansat primul standard de acest

gen - BS 7799. Destinatia acestui standard era stabilirea normelor securitatii

in activitatile comerciale in Internet. In anul 1995, erau deosebit

de actuale �problema anului 2000� (Y2K), problema modificarilor in legatura

cu crearea unei valute europene unice (EMU). Mai mult ca atat: BS 7799

in opinia multora s-a dovedit a fi insuficient de flexibil, drept care

nu s-a bucurat de o raspandire larga. Pe semne, acest standard a aparut

cam inainte de vreme, cand problemele securitatii prezentau prea putin

interes.

Deja peste patru ani, in mai 1999, BSi mai face o incercare si lanseaza

versiunea a doua a BS 7799, reprezentand prima editie fundamental revizuita.

In raport cu versiunea precedenta, noua elaborare continea o multime

de amendamente si remedieri. Tocmai in acest timp ISO a atras atentie

la efortul britanicilor si s-a incadrat in procesul de revizuire a BS

7799.

In decembrie 2000, ISO a imprumutat si a publicat din numele sau prima

parte a standardului BS7799 , numindu-l ISO 17799. Aproximativ in acelasi

timp, au fost aprobate normele oficiale de acreditare si certificare

in vederea corespunderii. Y2K si EMU, de rand cu o serie de alte chestiuni,

ori ca au fost cu succes solutionate, ori ca mai aproape de anul 2000

au devenit neactuale; iar calitatea standardului in ansamblu s-a imbunatatit

vizibil. Adoptarea primei parti a BS 7799 � criteriile corespunderii

standardului � de catre Organizatia Internationala pentru Standardizare

- a fost salutata de opinia publica globala, astfel ca din acest moment

intregul complex de standarde de securitate a fost in sfarsit recunoscut

pe plan global.

10 zone sub controlul ISO 17799

Politica securitatii. Politica este utila pentru stabilirea

sarcinii organizatiei in domeniul protectiei informatiei, precum si

in calitate de jalon si punct de pornire in activitatile manageriale,

desfasurate in vederea solutionarii acestei sarcini. Politica mai indeplineste

si functia de suport pentru un control regulat si pentru evaluarea sistemelor

securitatii.

Organizarea securitatii. Aceasta procedura este utila

la crearea structurilor managementului, repartizarea printre grupuri

a responsabilitatilor pentru anumite zone de control, la elaborarea

instructiunilor de comportament in situatii exceptionale.

Controlul activelor si clasificarea lor. Revizia activelor informationale

ale companiei permite de a asigura pe viitor un nivel corespunzator

de securitate a fiecaruia din aceste active.

Securitatea personalului. In conformitate cu procedurile

regulamentare, compania trebuie sa anunte (si, la necesitate, sa instruiasca)

colaboratorii activi si cei potentiali cu privire la toate aspectele

lucrului in vederea asigurarii securitatii si confidentialitatii informatiei

corporative. Una dintre cerintele cele mai importante este prezenta

unui mecanism ajustat de alcatuire a rapoartelor despre incidente.

Securitatea spatiului de lucru si protectia la nivel fizic.

Este vorba despre aspectele asigurarii protectiei zonelor pazite

ale intreprinderii si a utilajului, la fel, despre normele generale

ale securitatii corporative.

Administrarea transmiterii informatiei si regulilor de lucru

cu informatia. La acest capitol ne referim la necesitatea respectarii

urmatoarelor principii:

1. Crearea conditiilor pentru functionarea corecta si protejata a tuturor

mijloacelor de procesare a informatiei;

2. Minimizarea riscului de defectare a sistemului;

3. Protectia integritatii produselor program si informatiei;

4. Asigurarea accesului la mijloacele de procesare a informatiei si

de comunicatii;

5. Protectia informatiei in retele si asigurarea securitatii infrastructurilor

auxiliare;

6. Prevenirea deteriorarii activelor si sistarea neplanificata a activitatii

intreprinderii;

7. Protejarea informatiei in eventualitatea pierderii, modificarii ori

actiunilor abuzive in procesul schimbului informational cu alte organizatii.

Controlul accesului. Aceasta actiune demonstreaza importanta

supravegherii si controlului asupra accesului la retea si la aplicatii,

pentru contracararea atat a incercarilor de patrundere din exterior,

cat si a utilizarii neloiale interne.

Crearea sistemelor si sustinerea lor. O atentie deosebita

este atrasa la faptul ca orice proiecte in domeniul TI trebuie neaparat

realizate si utilizate in continuare, reiesind din cerintele securitatii

la fiecare etapa.

Asigurarea activitatii neintrerupte a intreprinderii.

Se impune o pregatire deplina in eventualitatea destabilizarii activitatii

intreprinderii, pentru a apara cele mai importante pentru business-procese

in caz de calamitate ori avarie serioasa.

Corespunderea. Organizatiile trebuie sa evalueze masura

in care cerintele standardului ISO 17799 se imbina in fiecare caz concret

cu alte norme juridice, cum ar fi Directiva Uniunii Europene cu privire

la proprietate. In plus, sunt utile recomandarile referitoare la necesitatea

revizuirii politicilor securitatii, gradului corespunderii tehnice si

principiilor de verificare a intregului sistem si toate acestea � pentru

a avea certitudinea faptului ca compania realizeaza indicii programati

ai eficientei.

Care sunt avantajele corespunderii ISO 17799?

Organizatia certificata in vederea corespunderii standardului ISO 17799 are prioritate in fata concurentilor care nu dispun de acest certificat. Daca un potential client va alege intre doi prestatori de servicii si nu va desconsidera factorul securitatii � apoi neaparat va alege organizatia care a urmat certificarea. In plus, corespunderea standardului asigura companiei:

� o protectie mai sigura

� o planificare si o administrare mai eficienta in domeniul protectiei informatiei

� o interactiune mai protejata cu organizatiile-parteneri si cu clientii

� un nivel mai inalt de incredere din partea clientilor

� un control mai minutios si mai sigur al sistemului securitatii

� o responsabilitate mai mica in cazul examinarii recursului in instanta de judecata

CRAMM (Risk Analysis and Management Method)

In anul 1985 Agentia Centrala pentru Calculatoare si Telecomunicatii

(CCTA) din Marea Britanie a desfasurat cercetari in domeniul procedeelor

efective de administrare a securitatii informationale pentru emiterea

recomandarilor de utilizare a acestor metode in organizatiile guvernamentale

in cadrul carora este efectuata procesarea informatiei. Nici un procedeu

examinat nu a fost recunoscut suficient de util. Atunci s-a procedat

la elaborarea metodei CRAMM, iar in baza ei � a metodicii respective

cu aceeasi denumire (CRAMM: analiza si controlul riscurilor), corespunzatoare

cerintelor CCTA. Apoi au aparut cateva versiuni ale metodicii, orientate

la cerintele diferitor organizatii si structuri de stat si comerciale.

Una din versiunile de profil �comercial� a fost inalt apreciata pe piata

mijloacelor de protectie a informatiei.

Scopurile principale ale metodicii CRAMM sunt:

� formalizarea si automatizarea procedurilor de analiza si administrare a riscurilor;

� optimizarea cheltuielilor pentru mijloacele de control si protectie;

� planificarea si administrarea complexa a riscurilor la toate etapele ciclului vital al sistemelor informationale;

� reducerea timpului pentru elaborarea si insotirea sistemului corporativ de protectie a informatiei;

� argumentarea eficientei masurilor de protectie propuse si mijloacelor de control;

� administrarea modificarilor si incidentelor;

� mentinerea continuitatii business-ului;

� luarea deciziilor operative privind administrarea securitatii etc.

Administrarea riscurilor potrivit metodicii �RAMM este realizata pe etape.

La

prima etapa de initiere� sunt stabilite hotarele sistemului informational

al companiei, componenta si structura activelor si tranzactiilor informationale

de baza.

La etapa identificarii si evaluarii resurselor � sunt identificate cu

precizie activele si evaluat costul acestora. Calculul costului activelor

informationale permite univoc de a stabili necesitatea si suficienta mijloacelor

de control si protectie propuse.

La etapa evaluarii impactelor si vulnerabilitatilor � sunt identificate

si evaluate impactele si vulnerabilitatile activelor informationale ale

companiei.

Etapa analizei riscurilor� permite de a obtine evaluari calitative si

cantitative ale riscurilor.

La etapa administrarii riscurilor� sunt propuse masuri si mijloace de

reducere ori de eschivare de la riscuri.

Sa recurgem la examinarea posibilitatii CRAMM in baza urmatorului exemplu.

Fie ca se procedeaza la evaluarea riscurilor informationale ale urmatorului

sistem corporativ.

Schema evidentiaza urmatoarele elemente ale sistemului:

� locurile de munca, la care operatorii introduc informatia primita din exterior;

� serverul postal, pe care informatia este transmisa de la nodurile periferice ale retelei prin Internet;

� serverul procesarii, pe care este instalata SABD;

� serverul copierii de rezerva;

� locurile de munca ale grupului de reactionare operativa;

� locul de munca al administratorului securitatii;

� locul de munca al administratorului BD.

Functionarea

sistemului este realizata in felul urmator. Datele, introduse de la locurile

de munca ale utilizatorilor si receptionate de serverul postal, sunt remise

serverului de procesare corporativa a datelor. Apoi datele sunt transmise

spre locurile de munca ale grupului de reactionare operativa si la aceasta

etapa sunt luate deciziile operative.

Sa efectuam analiza riscurilor cu ajutorul metodicii CRAMM si sa propunem

unele mijloace de control si administrare a riscurilor, adecvate scopurilor

si sarcinilor business-ului.

Stabilirea hotarelor cercetarii. Etapa porneste de la solutionarea sarcinii

sistemului cercetat. Cu acest scop este adunata urmatoarea informatie:

responsabilii de resursele fizice si de program, numele utilizatorilor

si modalitatea in care utilizatorii aplica ori vor aplica sistemul; configuratia

sistemului. Informatia primara este adunata in procesul convorbirilor

cu managerii proiectelor, managerul utilizatorilor ori cu alti colaboratori.

Identificarea resurselor si construirea modelului sistemului din punctul

de vedere al SI. Este realizata identificarea resurselor: materiale, de

program, informationale, continute in limitele hotarelor sistemului. Se

impune de a raporta fiecare resursa la una din clasele prestabilite. Clasificarea

resurselor fizice este prezentata in anexa. Ulterior este construit modelul

sistemului informational din punctul de vedere al SI. Pentru fiecare proces

informational cu semnificatie de sine statatoare, din punct de vedere

al utilizatorului, numit service-ul utilizatorului (EndUserService), este

construit arborele de relatii ale resurselor utilizate. In exemplul nostru

este numai un singur asemenea service (fig. 5). Modelul construit permite

de a evidentia exemplele critice.

Valoarea resurselor. Metodica permite de a determina valoarea resurselor.

Acest pas este obligatoriu in varianta deplina a analizei riscurilor.

Valoarea resurselor fizice in acest procedeu este determinata de pretul

restabilirii in caz de distrugere. Valoarea datelor si produselor program

este stabilita in urmatoarele situatii:

� inaccesibilitatea resursei pe parcursul unei perioade mare de timp;

� distrugerea resursei � pierderea informatiei, primite dupa ultima copiere de rezerva ori distrugerea ei completa;

� incalcarea confidentialitatii in cazurile accesului nesanctionat al colaboratorilor titulari ori a persoanelor straine;

� modificarea este examinata pentru cazurile cand personalul admite mici erori (erorile introducerii), erori de program, erori premeditate;

� erorile ce tin de transmiterea informatiei: refuzul de transportare, netransportarea informatiei, transportarea pe o adresa incorecta.

Pentru evaluarea unui posibil prejudiciu, sunt propuse urmatoarele criterii:

� prejudicierea reputatiei organizatiei;

� incalcarea legislatiei in vigoare;

� prejudicierea sanatatii personalului;

� prejudiciul cauzat de divulgarea datelor personale ale unor persoane aparte;

� pierderile financiare in rezultatul divulgarii informatiei;

� pierderile financiare in legatura cu restabilirea resurselor;

� pierderile in legatura cu imposibilitatea onorarii angajamentelor;

� dezorganizarea activitatii.

Aceasta

totalitate de criterii este utilizata in varianta comerciala a metodei

(profilul Standard). In alte versiuni totalitatea va fi alta, spre exemplu,

in versiunea utilizata in cadrul institutiilor guvernamentale sunt adaugati

parametrii ce reflecta asemenea domenii ca securitatea nationala si relatiile

internationale.

Pentru datele si produsele program sunt alese criterii, aplicabile pentru

acest SI, este prezentata evaluarea prejudiciului pe scara valorica de

la 1 la 10.

Spre exemplu, daca datele contin detalierea informatiei comerciale confidentiale

(critice), expertul cercetator va raspunde la intrebarea: ce influenta

asupra organizatiei va avea accesul nesanctionat al persoanelor straine

la aceasta informatie?

Este posibil urmatorul raspuns: esec concomitent la mai multe din capitolele

enumerate mai sus; se impune examinarea mai amanuntita a fiecarui aspect

cu atribuirea celor mai inalte evaluari posibile.

In continuare sunt elaborate scari pentru sistemul de parametri ales.

Ele pot arata in felul urmator.

Prejudicierea reputatiei organizatiei:

2

� reactia negativa a unor functionari, activisti publici;

4 � critica in mass-media, fara o rezonanta sociala larga;

6 � reactia negativa a unor deputati ai Dumei, Sovietului Federatiei;

8 � critica in mass-media cu declansarea unor scandaluri de proportii,

audierilor parlamentare, controale de mare anvergura etc.,

10 � reactia negativa la nivelul Presedintelui si Guvernului.

prejudicierea sanatatii personalului:

2 � prejudiciul minimal (prejudiciul nu au cauzat spitalizarea ori tratament

de lunga durata);

4 � prejudiciul de proportii medii (este necesar tratament pentru o persoana

ori mai multi colaboratori, dar lipseste pericolul unor consecinte negative

de lunga durata);

6 � consecinte serioase (spitalizare de lunga durata, invaliditatea unuia

ori mai multor colaboratori);

10 � decesul oamenilor.

Pierderi financiare, in legatura cu restabilirea resurselor:

2 � pana la $1000;

6 � de la $1000 pana la $10 000;

8 � de la $10 000 pana la $100 000;

10 � peste $100 000.

dezorganizarea activitatii in legatura cu inaccesibilitatea datelor:

2 � lipsa accesului la informatie pana la 15 minute;

4 � lipsa accesului la informatie pana la 1 ora;

6 � lipsa accesului la informatie pana la 3 ore;

8 � lipsa accesului la informatie mai mult de 12 ore;

10 � lipsa accesului la informatie mai mult de 24 de ore.

In continuare sunt examinate scenariile principale de generare a unor

consecinte negative, descrise in termenii parametrilor alesi.

La aceasta etapa pot fi pregatite cateva tipuri de rapoarte (hotarele

sistemului, modelul, stabilirea valorii resurselor). Daca valorile resurselor

sunt reduse, poate fi aplicata varianta de baza a protectiei. In acest

caz cercetatorul poate trece de la aceasta faza imediat la faza analizei

riscurilor. Dar pentru a evidenta adecvata a impactului potential al unui

anumit pericol, vulnerabilitati ori a unei combinatii de pericole si vulnerabilitati

de nivel inalt, trebuie aplicata versiunea prescurtata a fazei evaluarii

pericolelor si vulnerabilitatilor. Aceasta permite de a elabora un sistem

mai eficient de protectie a informatiei companiei.

La etapa evaluarii pericolelor si vulnerabilitatilor sunt evaluate dependentele

servicelor utilizatorilor de diferite grupuri de resurse si nivelul efectiv

al pericolelor si vulnerabilitatilor.

In continuare activele companiei sunt grupate din punctul de vedere al

pericolelor si vulnerabilitatilor. Spre exemplu, in caz daca exista pericolul

unui incendiu ori furt, este rational de a examina in calitate de grup

de resurse toate resursele, amplasate intr-un singur loc (sala cu servere,

incaperea mijloacelor de comunicatii etc.).

Este posibila efectuarea corectiei rezultatelor ori aplicarea altor procedee

de evaluare. In baza acestei informatii sunt calculate nivelurile riscurilor

pe scara discreta cu gradatii de la 1 pana la 7 (etapa analizei riscurilor).

Nivelurile obtinute ale pericolelor vulnerabilitatilor si riscurilor sunt

analizate si coordonate cu Beneficiarul. Doar dupa aceasta se va trece

la etapa finala a metodei.

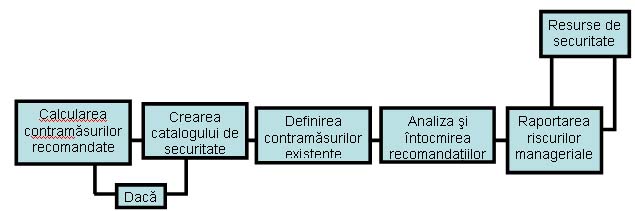

Administrarea riscurilor. Principalele actiuni la faza administrarii riscurilor

sunt prezentate in aceasta schema.

La aceasta etapa CRAMM genereaza cateva variante de masuri de contracarare, adecvate riscurilor depistate si nivelurilor acestora. Masurile Contramasurile sunt impartite pe grupuri si subgrupuri la urmatoarele categorii:

� Asigurarea securitatii la nivel de retea.

� Asigurarea securitatii fizice.

� Asigurarea securitatii infrastructurii de sustinere.

� Masurile securitatii la nivelul administratorului de sistem.

La finele

acestei etape sunt formate cateva tipuri de rapoarte.

Deosebit de utila este aplicarea mijloacelor instrumentale de tipul metodei

CRAMM la efectuarea analizei riscurilor sistemelor informationale cu exigente

sporite in domeniul SI. Aceasta permite de a obtine evaluari argumentate

ale nivelurilor existente si ale celor admisibile ale pericolelor, vulnerabilitatilor,

eficientei protectiei.

Concluzia

In final pot sa spun ca amindoua standarte functioneaza foarte bine si

sunt recunoscute pe plan international. Cu ajutorul acestor standarte

putem minimiza cu mult riscurile posibele.

Bibliografia

- �������� ������ ��������� ������������: ISO 17799 -http://www.symantec.com/region/ru/resources/ISO17799.html

- �������� � ���������� ���������� ��������������� �������(������ ��������, ������ �������) - http://citforum.ru/security/articles/risk/

- ������������ ������ ������ �������������� ������� ��������(������ ��������) - http://www.citforum.ru/security/articles/zahita_aktivov/

- ���������� ������

� �������������� �������� - http://www.security.ase.md/rus/index.html